Weblogic Console HTTP协议远程代码执行漏洞CVE-2020-14882漏洞通告

1. 漏洞类型:

| TAG: |

CVE-2020-14882、远程代码执行 |

| 危害等级: |

高 |

| 应急等级: |

黄色 |

2. 漏洞影响:

2020年10月,Oracle发布10月关键补丁更新,修复了包括 CVE-2020-14882 在内的多个高危漏洞。在Weblogic完成补丁更新的情况下,未经授权的攻击者仍可通过特殊字符绕过WebLogic后台登录等限制,并控制服务器,风险极大。

3. 受影响版本:

- Oracle Weblogic Server 10.3.6.0.0

- Oracle Weblogic Server 12.1.3.0.0

- Oracle Weblogic Server 12.2.1.3.0

- Oracle Weblogic Server 12.2.1.4.0

- Oracle Weblogic Server 14.1.1.0.0

4. 漏洞解析:

CVE-2020-14882是Oracle WebLogic Server控制台组件中的一个远程代码执行(RCE)缺陷。成功的利用绕过WebLogic后台登录等限制将允许未经身份验证的攻击者通过HTTP入侵Oracle WebLogic服务器并完全控制主机。

5. 检测方法:

检测结果:

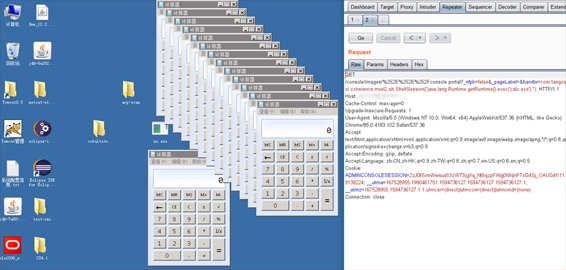

如图访问构造好的网站链接,被检测的主机发生运行计算机程序,说明该被检测的主机存在CVE-2020-14882漏洞,如果没有发生运行计算机程序,则不存在CVE-2020-14882漏洞。

6. 解决措施:

临时关闭后台/console/console.portal对外访问

7. 相关链接: