Windows TCP/IP远程执行代码漏CVE-2020-16898

漏洞通告

1. 漏洞类型:

| TAG: |

CVE-2020-16898、远程代码执行 |

| 危害等级: |

高 |

| 应急等级: |

黄色 |

2. 漏洞影响:

该漏洞主要为 TCP/IP 堆栈处理 0x19 递归DNS服务器选项时对长度字段为偶数的ICMPv6的IPv6路由广播数据包时,处理逻辑存在漏洞,因此可以绕过安全检查,导致堆栈溢出通过“精心”构造的代码可以在目标主机上执行任意代码。

3. 受影响版本:

- Windows 10版本1709

- Windows 10版本1709(用于基于ARM64的系统)

- Windows 10版本1709(用于基于x64的系统)

- Windows 10版本1803

- Windows 10版本1803(用于基于ARM64的系统)

- Windows 10版本1803(用于基于x64的系统)

- Windows 10版本1809

- Windows 10版本1809(用于基于ARM64的系统)

- Windows 10版本1809(用于基于x64的系统)

- Windows 10版本1903

- Windows 10 1903版(用于基于ARM64的系统)

- Windows 10 1903版(用于基于x64的系统)

- Windows 10版本1909

- Windows 10 1909版(用于基于ARM64的系统)

- Windows 10版本1909(用于基于x64的系统)

- Windows 10版本2004(用于32位系统)

- Windows 10版本2004(用于基于ARM64的系统)

- Windows 10版本2004(用于基于x64的系统)

- Windows Server 2019

- Windows Server 2019(服务器核心安装)

- Windows Server 1903版(服务器核心安装)

- Windows Server 1909版(服务器核心安装)

- Windows Server 2004版(服务器核心安装)

4. 漏洞解析:

当 Windows TCP/IP 栈不正确地处理 ICMPv6 Router Advertisement数据包时,就会触发这个远程代码执行漏洞。成功利用该漏洞的攻击者能够在目标服务器或客户端上执行代码。要利用该漏洞,攻击者必须向远程 Windows 计算机发送一个特殊构造的 ICMPv6 Router Advertisement 数据包。微软通过修正 Windows TCP/IP 栈处理 ICMPv6 Router Advertisement 数据包的方法解决了这个问题。

5. 检测方法:

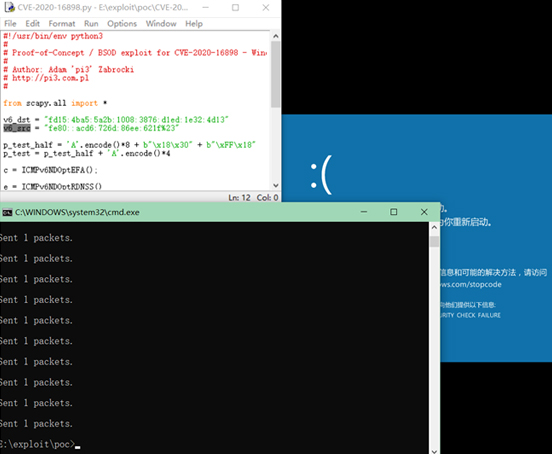

使用工具:CVE-2020-16898.py、python3.7

检测方法:命令行运行python CVE-2020-16898.py

参数解释:

在CVE-2020-16898.py文件里修改“v6_dst”和“v6_src”的数值

v6_dst:被检测的主机的ipv6地址

v6_src:使用工具的主机ipv6地址

检测结果:

若被检测的主机发生蓝屏事件,说明该被检测的主机存在CVE-2020-16898漏洞,如果没有发生蓝屏事件,则不存在CVE-2020-16898漏洞。

6. 解决措施:

7. 相关链接: