通达OA系统远程代码执行漏洞安全通告

1. 漏洞类型:

| TAG: |

通达信科、OA、文件包含、文件上传 |

| 危害等级: |

高 |

| 应急等级: |

黄色 |

2. 漏洞影响:

通达OA是一套国内广泛使用办公系统,由于存在文件上传与文件包含漏洞,攻击者可通过构造恶意请求,上传webshell等恶意文件,对入侵的服务器进行文件加密,勒索高额匿名货币赎金。

3. 事件经过:

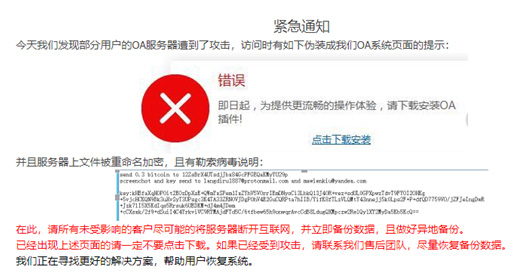

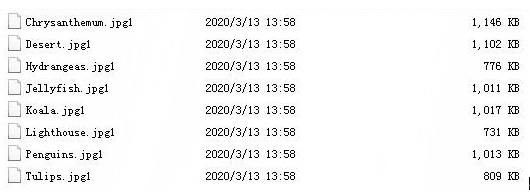

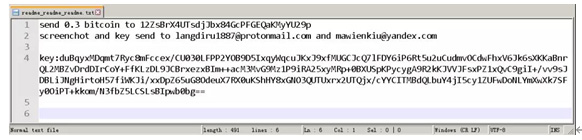

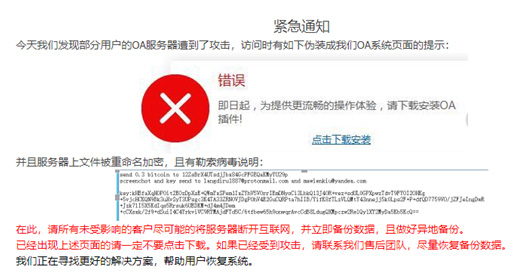

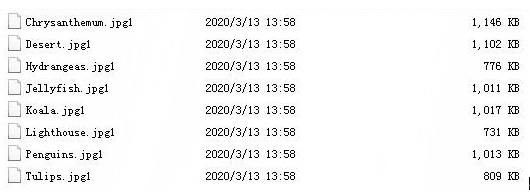

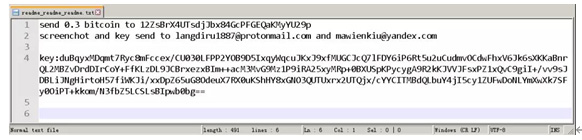

近日通达OA在官方论坛披露了近期一起通达OA用户服务器遭受勒索病毒攻击事件:多个企业求助,在安装完“通达OA系统”某插件后,即被上传勒索病毒,该勒索病毒在进入用户系统后会自动运行,并会尝试结束mysql.exe进程,对.doc、.docx、.xls、.xlsx、.ppt、.pptx等180种数据文件进行加密,文件被加密后末尾被添加"1",在桌面生成文件名为"readme_readme_readme.txt"的勒索信,并索要0.3个比特币。

通达OA论坛通告及插件截图

加密文件后缀

勒索信内容

4. 受影响版本:

- V11版

- 2017版

- 2016版

- 2015版

- 2013增强版

- 2013版

5. 漏洞解析:

根据diff 详细解析,发现此次RCE为一套组合拳,分别含有两个漏洞(未授权文件包含漏洞+未授权文件上传漏洞)。

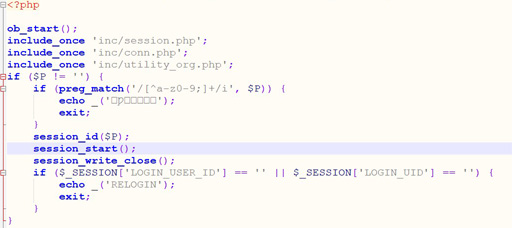

首先查看文件上传漏洞,发现只要存在参数P的时候,就不会进入auth.php 执行身份校验,从而绕过身份验证:

在上传的时候会校验 DEST_UID , UPLOAD_MODE 参数是否存在,并且要求提交关于ATTACHMENT 的相关参数。

因此在构造的时候需要符合对应的规则。在文件成功创建的时候,在返回值的json串中的content 返回对应的文件夹信息,其中有几处发生了替换,上传后的文件夹在 MYOA/attach/im/ 下。

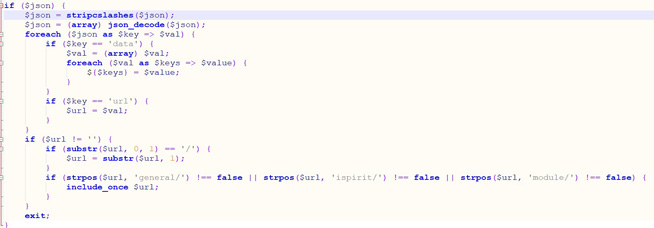

文件包含漏洞也是同样的道理,不过情况相反,有P参数的时候可以发生未授权的文件包含漏洞:

根据代码,仅需构造符合上述规则的参数为json 的有url json 字符串即可触发对应漏洞:

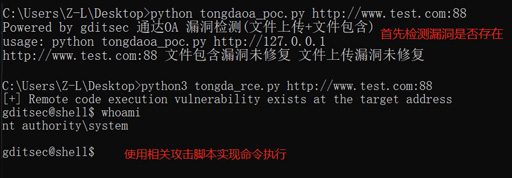

组合拳效果示例:

6. 检测方法:

我中心已具备CVE-2020-0796漏洞检测工具 ,如有需要请联系相关负责人邓先生(手机:13825014512)获取。

7. 解决措施:

通达OA官方已经发布相应安全加固程序,请根据当前OA版本选择所对应的程序文件,运行前请先做好备份。安全补丁链接如下:

| 版本号 |

新版本下载链接 |

| V11版 |

http://cdndown.tongda2000.com/oa/security/2020_A1.11.3.exe |

| 2017版 |

http://cdndown.tongda2000.com/oa/security/2020_A1.10.19.exe |

| 2016版 |

ttp://cdndown.tongda2000.com/oa/security/2020_A1.9.13.exe |

| 2015版 |

http://cdndown.tongda2000.com/oa/security/2020_A1.8.15.exe |

| 2013增强版 |

http://cdndown.tongda2000.com/oa/security/2020_A1.7.25.exe |

| 2013版 |

http://cdndown.tongda2000.com/oa/security/2020_A1.6.20.exe |

| Web补丁 |

http://cdndown.tongda2000.com/oasp/2019/2020_A1.rar |

在发布安全通告信息之前,广东省信息安全测评中心都力争保证每条通告的准确性和可靠性。然而,采纳和实施通告中的建议则完全由贵单位决定,并承担其可能引起的问题和结果。是否采纳我们的建议取决于贵单位的决策,请考虑其内容是否符合贵单位的安全策略和流程。