WebSphere Application Server远程代码执行漏洞(CVE-2020-4362)安全通告

1. 漏洞类型:

| TAG: |

WebSphere、未授权访问、远程代码执行 |

| 危害等级: |

高 |

| 应急等级: |

黄色 |

2. 漏洞影响:

WebSphere Application Server 是一款由 IBM 公司开发的高性能的 Java 中间件服务器,可用于构建、运行、集成、保护和管理部署的动态云和 Web 应用。WebSphere Application Server在通过SOAP连接器的管理请求中使用基于token的认证时,远程且未经授权的攻击者可构造恶意的认证请求,在目标服务器端提升特权并执行任意代码,获取系统权限。

3. 受影响版本:

- WebSphere Application Server 9.0.x

- WebSphere Application Server 8.5.x

- WebSphere Application Server 8.0.x

- WebSphere Application Server 7.0.x

4. 版本检测方法:

当通过SOAP连接器在管理请求中使用基于令牌的身份验证时,传统的IBM WebSphere应用服务器容易受到权限提升漏洞的攻击。

1、登录WebSphere管理平台首页查看当前使用的WebSphere版本。

2、进入\usr\IBM\WebSphere\AppServer\bin 下执行./versionInfo.sh查看当前使用版本。

3、打开日志文件查看第一行的WebSphere版本信息:

\usr\IBM\WebSphere\AppServer\profiles\AppSrv01\logs\server1\SystemOut.log

4、打开AppSrv01\logs\server1\SystemOut.log第一行查看WebSphere服务的jkd版本信息。

5. 修复建议:

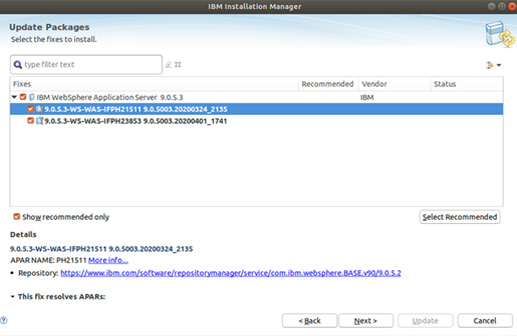

1、WebSphere Application Server 9.0.x:更新安全补丁PH23853

2、WebSphere Application Server 8.5.x:更新安全补丁PH23853。

3、WebSphere Application Server 8.0.x:升级到 8.0.0.15 版本,然后更新安全补丁PH23853。

4、WebSphere Application Server 7.0.x:升级到 7.0.0.45 版本,然后更新安全补丁 PH23853。

5、可以通过运行 IBM Installation Manager 进行更新,根据程序提示进行补丁下载、漏洞修复的工作:

6. 参考链接: